Änderungsstand: 2021-02-11

2021-02-11: Firewallregel wird nicht benötigt. Ich habe die Änderung Blau markiert.

2021-02-06: Kleinere Änderungen vorgenommen.

2021-01-25: Änderung, die ich wieder verwerfen musste.

2021-01-15: Guide erstellt.

USG und WAN2LAN2

Da meine erste Feineinstellung mit Loadbalancing (2x WAN-IN) nicht so richtig, für meine Einsatzzwecke, funktionierte, richte ich jetzt ein WAN2LAN2 ein. Soll heißen, am WAN1 das Internet und an LAN und WAN2 jeweils ein Netzwerk. Dafür lösche ich vorher das erstellte WAN2-Netzwerk.

Zum Setup: Ich verwende eine Fritz!Box 7590 (Fritz!Box1) am Anschluss WAN1 des USG. Des Weiteren eine Fritz!Box 7530 (Fritz!Box2) am Anschluss WAN2 des USG, als zweites Netzwerk. Der LAN-Anschluss des USG ist selbsterklärend. Beide Fritz!Boxen haben eigenständiges Internet, wobei die Fritz!Box1 meine InternetBox für mein Netzwerk sein soll und die Fritz!Box2 nur eine Verbindung als separates Netzwerk darstellen soll. Erschwerend kommt dazu, dass ich noch keine AP’s eingerichtet habe und mein WLAN-Drucker an Fritz!Box1 hängt. Und ich möchte auch von den Geräten, die an der Fritz!Box2 angebunden sind, drucken. Weitere Details stehen im Guide davor.

Einrichtung des Netzwerkes und der Fritz!Box1:

Zuerst lege ich meine benötigten Ports, die ich an der FritzBox 1 einst zum EdgeRouter x weiterleitete, zum USG. Das wären Port 80 für http, Port 444 für https und Port 51820 für Wireguard. Mehr benötige ich derzeit nicht und ich sehe keinen Grund, momentan „Exposed Host“ dafür zu verwenden.

Dann setze ich die ersten Portweiterleitungen im Unifi-Controller zu meiner VM, auf welcher Traefik mit diversen Docker angebunden ist und Port 51820 zum Unraid-Server, auf dem Wireguard als Dockeranwendung läuft.

Portweiterleitung für Nextcloud, WordPress und Wireguard am USG:

- „Einstellungen“

- „Advanced Features“

- „Advanced Gateway Settings“

- „Port Forwarding“

- „Create New Port Forwarding“

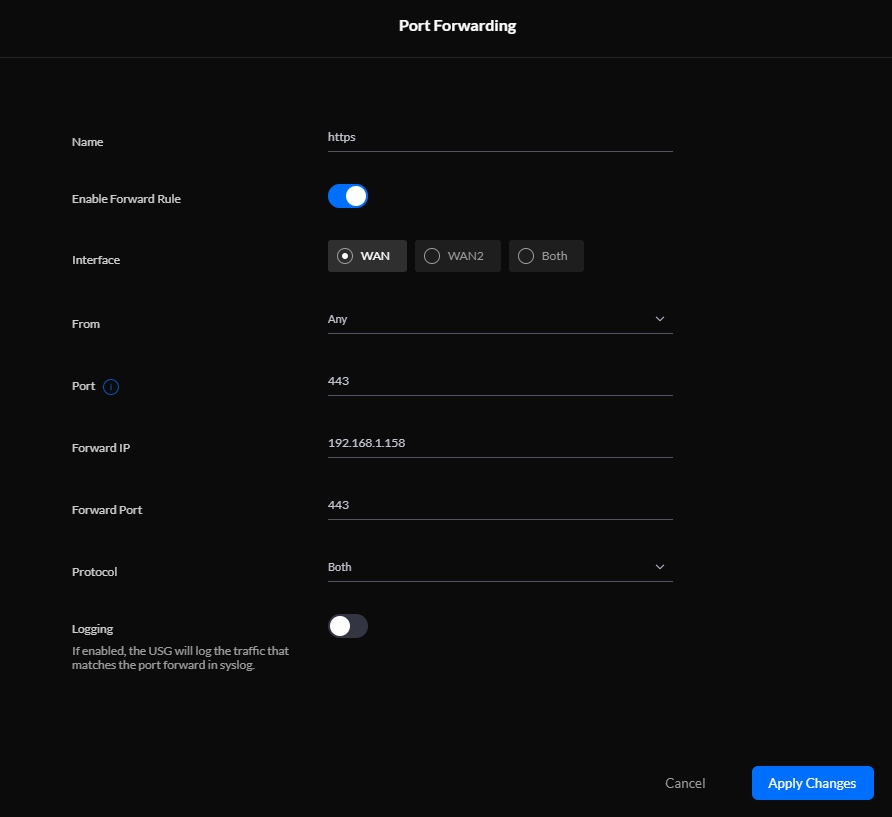

- Jetzt die Portweiterleitungen setzen, wie auf dem Bild zu sehen (ich verwende 3 einzelne Weiterleitungen, 80 für http, 443 für https und 51820 für wireguard). Wer die Log’s dafür benötigt, kann diese einschalten.

- „Create New Port Forwarding“

- „Port Forwarding“

- „Advanced Gateway Settings“

- „Advanced Features“

Wenn fertig, wurden die ersten Weiterleitungen gesetzt. In meinem Fall kann ich nun wieder von Außen auf Traefik, Nextcloud, WordPress, etc. zugreifen. Vorausgesetzt, die Weiterleitung in der Fritz!Box wurde ebenfalls gesetzt, da ich die Fritz!Box vor der USG und nicht dahinter betreibe. Ich wollte das explizit so, weil ich mir Probleme mit der Telefonie im Vorfeld nicht über den Hals ziehen wollte.

Optional Start

Für diverse Testreihen aktivierte ich noch 2 folgende Sachen. Man scheint nicht unbedingt ein USW zu benötigen. Mit meinen Netgears funktioniert das wohl auch. Aber hier rate ich vorerst davon ab, wenn man keine USW verwendet.

IGMP Snooping, DHCP Guarding mit eingetragener USG-IP.

Optional Ende

Zugriff der WLAN-Geräte an meiner Fritz!Box1 zum Heimnetzwerk:

Dazu sind 2 Einstellungen nötig. Die erste Einstellung wird im Menu der FritzBox unter IPv4 Routen eingestellt. Hierbei ist die erweiterte Ansicht notwendig.

- Netzwerk

- Netzwerkeinstellungen

- Nach unten scrollen und IPv4-Routen anklicken (rechts am Bildschirm)

- „Neue IPv4-Route“ wählen und untereinander folgendes eintragen (hier sind natürlich meine eigenen Daten eingetragen)

- 192.168.1.0

- 255.255.255.0

- 192.168.252.100

- IPv4-Route aktiv – Häkchen rein

- „Neue IPv4-Route“ wählen und untereinander folgendes eintragen (hier sind natürlich meine eigenen Daten eingetragen)

- Nach unten scrollen und IPv4-Routen anklicken (rechts am Bildschirm)

- Netzwerkeinstellungen

- OK klicken

Zur Erklärung:

- 192.168.1.0 ist mein Subnet des Heimnetzwerks

- 255.255.255.0 ist die Subnetmaske, bei manchen Schreibweisen auch einfach /24 (die ist in den meisten Fällen gleich)

- 192.168.252.100 ist mein Gateway (die IP-Adresse, die in der FritzBox1 zur USG folgt)

Die zweite Einstellung im Unifi-Controller. Das wird nicht benötigt. Nachdem alles abgearbeitet wurde, ist diese Firewallregel obsolet.

Einstellung im „Classic Menu“:

- „Einstellungen“

- „Classic Menu“

- „Routing & Firewall“

- „Firewall“

- „WAN EINGEHEND““

- „Neue Regel Erstellen“

- Name: ALLOW_WAN_to_Subnets

- Aktiviert: EIN

- Aktion: Akzeptieren

- IPv4 Protokoll: Alle

- „Erweitert“

- Zustand: Neu, Hergestellt, Zugehörig

- „Neue Regel Erstellen“

- SPEICHERN

- „WAN EINGEHEND““

- „Firewall“

Hier geht’s weiter.

Einrichtung des Netzwerkes und der Fritz!Box2:

Ich richte eine zweite LAN-Schnittstelle ein. Dazu sind weitere Einstellungen nötig. Die erste Einstellung wird im Menu der zweiten FritzBox unter IPv4 Routen eingestellt. Hierbei ist die erweiterte Ansicht notwendig.

- Netzwerk

- Netzwerkeinstellungen

- weitere Einstellungen aufklappen

- Nach unten scrollen und IPv4-Routen anklicken (rechts am Bildschirm)

- „Neue IPv4-Route“ wählen und untereinander folgendes eintragen (hier sind natürlich meine eigenen Daten eingetragen)

- 192.168.1.0

- 255.255.255.0

- 192.168.178.100

- IPv4-Route aktiv – Häkchen rein

- „Neue IPv4-Route“ wählen und untereinander folgendes eintragen (hier sind natürlich meine eigenen Daten eingetragen)

- Nach unten scrollen und IPv4-Routen anklicken (rechts am Bildschirm)

- OK klicken

Zur Erklärung:

- 192.168.1.0 ist mein Subnet des Heimnetzwerks

- 255.255.255.0 ist die Subnetmaske, bei manchen Schreibweisen auch einfach /24 (die ist in den meisten Fällen gleich)

- 192.168.178.100 ist mein Gateway (die IP-Adresse, die in der FritzBox2 zur USG folgt)

Die zweite Einstellung wird im Menu des Unifi-Controllers eingestellt. Hier allerdings etwas abgeändert. Ich richte dafür ein zweites LAN ein.

Hier musste ich das klassische Menu verwenden, da ich die benötigten Einstellungen im neuen Menu der Default-Version nicht gefunden habe, so wie ich es wollte.

Zuerst ein weiteres Netzwerk erstellen:

Einstellung im „Classic Menu“:

- „Einstellungen“

- „Classic Menu“

- „Netzwerke“

- „Neues Netzwerk erstellen“

- Name: LAN2

- Verwendung: „Unternehmen/Network“

- Netzwerkgruppe: LAN2

- VLAN: Kein Eintrag! (leer lassen)

- Gateway IP/Subnetz: 192.168.178.100/24 (IP des Anschlusses WAN2, der von der zweiten Fritz!Box vergeben wurde inkl. Subnetmask)

- DHCP-Modus: keine

- SPEICHERN

- „Neues Netzwerk erstellen“

Hat man die Einstellungen getätigt, dauert die Übertragung zum USG ein paar Sekunden. Am besten, man wartet immer die „Provisionierung“ ab, bis das USG wieder verbunden ist.

Jetzt weise ich dem USG das eben erstellte Netzwerk am angeschlossenen WAN2/LAN2-Port zu.

- Geräte

- USG anklicken

- rechts im Feld auf „Ports“

- „Schnittstellen konfigurieren“

- Port WAN2/LAN2 Netzwerk: LAN2

- „Schnittstellen konfigurieren“

- Übernehmen

- rechts im Feld auf „Ports“

- USG anklicken

Nun kann ich auch von den Handy’s der zweiten Fritz!Box auf mein eigenes Netzwerk zugreifen. Hier wäre man soweit fertig.

Weitere optionale Einstellungen:

Da mein Drucker per WLAN auf der Fritz!Box1 angebunden ist und ich mit den Geräten der FritzBox2 ebenfalls Drucken möchte, ist folgendes notwendig. Allerdings nicht im Menu des Controllers, sondern in den beiden Fritz!Box(en).

Ich setze jeweils eine weitere IPv4-Route.

IPv4-Route in der FritzBox1 hinzufügen:

- Netzwerk

- Netzwerkeinstellungen

- weitere Einstellungen aufklappen

- Nach unten scrollen und IPv4-Routen anklicken (rechts am Bildschirm)

- „Neue IPv4-Route“ wählen und untereinander folgendes eintragen (hier sind natürlich meine eigenen Daten eingetragen)

- 192.168.178.0

- 255.255.255.0

- 192.168.252.100

- IPv4-Route aktiv – Häkchen rein

- „Neue IPv4-Route“ wählen und untereinander folgendes eintragen (hier sind natürlich meine eigenen Daten eingetragen)

- Nach unten scrollen und IPv4-Routen anklicken (rechts am Bildschirm)

- OK klicken

Zur Erklärung:

- 192.168.178.0 ist mein Subnet der zweiten Fritz!Box

- 255.255.255.0 ist die Subnetmaske, bei manchen Schreibweisen auch einfach /24 (die ist in den meisten Fällen gleich)

- 192.168.252.100 ist mein Gateway (die IP-Adresse, die in der FritzBox1 zur USG folgt)

IPv4-Route in der FritzBox2 hinzufügen:

- Netzwerk

- Netzwerkeinstellungen

- weitere Einstellungen aufklappen

- Nach unten scrollen und IPv4-Routen anklicken (rechts am Bildschirm)

- „Neue IPv4-Route“ wählen und untereinander folgendes eintragen (hier sind natürlich meine eigenen Daten eingetragen)

- 192.168.252.0

- 255.255.255.0

- 192.168.178.100

- IPv4-Route aktiv – Häkchen rein

- „Neue IPv4-Route“ wählen und untereinander folgendes eintragen (hier sind natürlich meine eigenen Daten eingetragen)

- Nach unten scrollen und IPv4-Routen anklicken (rechts am Bildschirm)

- OK klicken

Zur Erklärung:

- 192.168.252.0 ist mein Subnet der ersten Fritz!Box

- 255.255.255.0 ist die Subnetmaske, bei manchen Schreibweisen auch einfach /24 (die ist in den meisten Fällen gleich)

- 192.168.178.100 ist mein Gateway (die IP-Adresse, die in der FritzBox2 zur USG folgt)

Jetzt funktioniert auch das Drucken von den Geräten, die an der Fritz!Box2 angebunden sind.

Fast hätte ich’s vergessen 🙂 . Eine Funktion, die man an der USG unbedingt testen/verwenden sollte, ist das „Internet Threat Management“.

Neues Menu:

- „Einstellungen“

- „Security“

- „Internet Threat Management“

- Internet Threat Management: ON

- Intrusion Prevention System: ON

- Apply Changes

- „Internet Threat Management“

- „Security“

Classic Menu:

- „Einstellungen“

- Threat Management“

- Schutzmodus: IPS

- Änderungen Übernehmen

- Threat Management“

Was das „Internet Threat Management“ so richtig kann oder wozu man das verwendet, kann jeder selbst herausfinden. Der Suchmaschinenbetreiber des Vertrauens ist hierbei hilfreich 🙂 .

Im nächsten Guide wird dann endlich ein AP hinzugefügt.